|

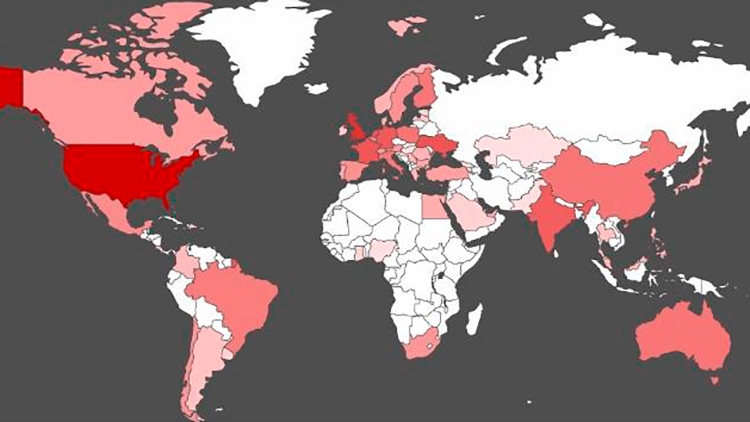

O dia 12 de maio (WannaCry) e o dia 27 de junho (Petya/NotPetya) são, no calendário de 2017, sinónimo de dois ciberataques de propagação rápida e à escala global, que comprometeram não apenas a integridade da informação, mas o funcionamento de organizações do mundo inteiro. Aos efeitos que cada ciberataque teve individualmente, acresce ainda o facto de apenas seis semanas separarem as ocorrências – uma distância temporal provavelmente menor do que era esperado. Ambos os malware exploram vulnerabilidades decorrentes da não realização de patches de segurança e um mês e meio é insuficiente para que as organizações os efetuem, dado que nem sempre as atualizações podem ocorrer sem que se verifique a compatibilidade com as aplicações legadas, o que atrasa a capacidade das empresas para se manterem protegidas.

Ausência de patches na origem da propagação

Em duas horas, este malware infetou 45 mil empresas, cifrando milhares de sistemas informáticos em todo o mundo. No final, foram registadas 400 mil infeções. Em Portugal, a Polícia Judiciária diz ter tido apenas uma queixa formal relativa ao WannaCry. Segundo o último Índice Mundial de Impacto de Ameaças da Check Point, este malware afetou, em maio, 8% das empresas em todo o mundo. Tanto a ausência de patches como a propagação lateral, via vulnerabilidade presente no protocolo SMBv1, do Windows, contribuíram para ampliar o seu alcance.

“Quem, por razões diversas e muitas com explicação perfeitamente racional, não aplicou em devido tempo os 'patches' críticos de segurança que a Microsoft lançou no passado dia 14 de março teve uma probabilidade elevada de sofrer as consequências do WannaCry já que este se propagou rapidamente pela Internet como um 'worm'”, assegura José Alegria, director of cybersecurity and privacy da Portugal Telecom (CSO).

Em Portugal, diz Rui Miguel Silva, investigador do laboratório UbiNET - Segurança Informática e Cibercrime, do Instituto Politécnico de Beja só não foi mais desastroso “devido à tolerância de ponto da função pública”, pelas celebrações do 13 de maio e a visita do Papa, o que, justifica, “deu algum tempo para as empresas e organizações se atualizarem nesse fim- -de-semana”.

W annaCry foi um ataque estranho annaCry foi um ataque estranho

Apesar de se ter propagado depressa, o WannaCry acabou por ser infrutífero, dado que os resgates pagos em Bitcoins não só não acompanharam o número de “sequestros” como eram impossíveis

de utilizar, devido ao rasto que deixariam. Um outro detalhe tornou o WannaCry diferente: tinha um “killer switch” criado pelos próprios cibercriminosos e que rapidamente foi descoberto, tendo impedido

que o ataque se alastrasse ainda mais. “Não é clara a verdadeira intenção por detrás do ataque”, sublinha José Alegria. “Enquanto a qualidade

técnica das componentes Eternal- Blue (delivery) e DouplePulsar

(back door installer), alegadamente desenvolvidas pela NSA,

é muito elevada, o mesmo não pode ser dito relativamente ao ‘payload’ usado”.

O CSO da PT refere-se à componente de ransomware, “que é de demasiada má qualidade e com um backoffice manual pouco capaz para indiciar crime organizado muito sofisticado”. Para Steve Grobman , CTO da McAfee é claro que este tipo de ataque é na verdade um teste: “Acreditamos que os acontecimentos de hoje [do WannaCry] são uma evolução natural da tecnologia ransomware technology, mas também um teste para um ataque bastante maior e mais arrojado no futuro”.

Petya, um ciberataque dirigido

O ataque mais recente é um derivado do malware Petya combinado com elementos do GoldenEye, sendo por isso dominado por NotPetya ou Nyetya. Utilizou as mesmas bases de movimentação lateral do WannaCry, o que contribuiu para a sua eficácia – apenas é necessário que haja um computador desprotegido numa determinada rede para que esta ameaça se propague. “Mas desta vez não funcionou como um Internet Worm, não se tendo propagado de forma livre para a internet”, alega José Alegria. “Há quem sugira que se tratou de um ciberataque dirigido, mas camuflado de ransomware”. Ao contrário do WannaCry, o malware Petya não se limita a cifrar os ficheiros: ataca o “Master Boot Record” (MBR), essencial para que o sistema operativo seja carregado. “Neste caso, a diferença entre a qualidade do software usado, alegadamente da NSA, e o seu ‘payload’ é ainda maior”, explica José Alegria. O CSO da PT defende por isso que não se trata verdadeiramente de um ransomware, antes de “um wiper disfarçado de ransomware”. O seu objetivo, aponta, foi claramente destrutivo. “Não havia intenção de funcionar como sequestro. E foi especialmente dirigido à Ucrânia e a empresas multinacionais que com ela têm negócios”.

O paciente zero, a fonte da infeção, pode ter sido causada por uma atualização infetada do software de contabilidade ucraniano MeDOC, utilizado pela maioria das empresas e instituições ucranianas. “Já dentro de uma empresa, o processo de propagação interna voltou a recorrer a tecnologias de ciberataque desenvolvidas pela NSA, como o Eternal- Blue, e outras vulnerabilidades ao nível da execução remota de comandos Windows que funcionam mesmo com os PCs e servidores Windows com os ‘patches’ atualizados. Mas desta vez não funcionou como um Internet Worm não se tendo propagado de forma livre para a internet. Há quem sugira um ciberataque dirigido mas camuflado de ransomware”, afirma José Alegria.

Mais ataques virão Mais ataques virão

Apesar de, do ponto de vista técnico, a vulnerabilidade estar na desatualização dos sistemas informáticos, “do ponto de vista estratégico deveu-se à falta de consciencialização das empresas e organizações para importância da segurança dos sistemas informáticos”, sublinha Rui Miguel Silva.

O docente alerta, ainda, que “muitos mais eventos virão com origem nas ferramentas de hacking que estão a ser divulgadas através do Vault 7”. O Vault 7 é a ‘operação’ do Wikileaks que divulgou documentos e ferramentas de hacking da CIA. “Existe muito código disponível que pode ser estudado e adaptado por cibercriminosos”, alerta.

Como proteger-se?

Para se manterem protegidas face a ataques futuros, é fundamental que as organizações apostem na formação dos seus colaboradores. Rui Miguel Silva aconselha “formação em segurança ofensiva” aos colaboradores de perfil técnico, “para que tenham conhecimento prático das técnicas utilizadas pelos hackers”. Por outro lado, diz, é importante recorrer a sistemas de monitorização constante de vulnerabilidades. O investigador realça ainda que, além destes dois fatores – sensibilização e monitorização – os backups são “uma necessidade”. José Alegria reforça que devem ser acompanhados de “testes periódicos de reposição”. Para o CSO da PT, do ponto de vista humano, é fundamental que haja “formação básica sobre como detetar phishing”, neste caso para todos os colaboradores. “A segurança tem de começar nas pessoas que são e serão sempre o elo mais fraco”.

José Alegria reconhece que “não é possível garantir 100% de eficácia sempre”, mas é possível, sim, “diminuir significativamente” os efeitos dos ataques, com recurso à implementação de algumas medidas:

- Garantir que todos os desktops, laptops e servidores estão atualizados em termos de patches de segurança;

- Ter diferentes antivírus sempre atualizados;

- Manter uma segmentação adequada das redes internas da empresa com mecanismos de proteção entre estas;

- Assegurar uma heterogeneidade mínima em termos tecnológicos. “Se tudo for baseado na mesma tecnologia (“X”) e ocorrer um ataque a essa tecnologia, toda a organização está, por definição, exposta”, explica, aconselhando a evitar que as infraestruturas de backup sejam baseadas nas mesmas tecnologias dos ambientes de “office”;

- Deter mecanismos de contrarresposta a incidentes de segurança para que, caso um ataque se materialize com sucesso, seja possível combatê- -lo, contê-lo e eliminá-lo. “Este último vetor é talvez o mais complexo”, alerta.

|