Prevenir "Destructive malware outbreaks" (Parte II) Prevenir "Destructive malware outbreaks" (Parte II)

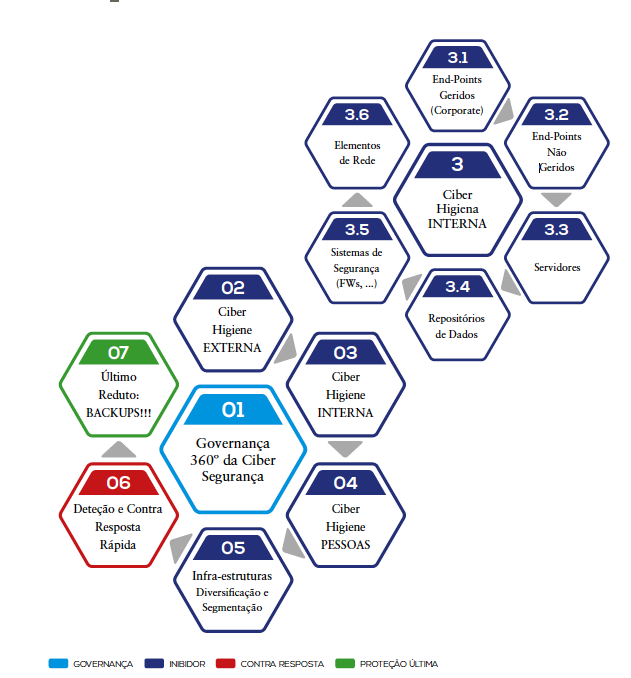

Na 1ª parte do artigo foi dada ênfase ao risco, infelizmente hoje muito real, decorrente da ameaça crescente de ataques auto-replicáveis de malware, alguns dos quais envolvendo RANSOMWARE como foi o caso do WannaCry e do recente Bad Rabbit ou WIPERs como foi o caso do NotPetya. De acordo com a EUROPOL os principais ataques malware em 2017 foram deste tipo. As medidas propostas neste artigo (parte I e II) visam inibir ataques desta natureza, combatendo a sua propagação descontrolada, e caso ocorram, evitando efeitos catastróficos. Na parte I abordámos os pilares da CIBER HIGIENE EXTERNA (2) e INTERNA (3).

Nesta parte II iremos revisitar alguns controlos fundamentais da CIBER HIGIENE EXTERNA (3) e discutir os pilares restantes que, na nossa opinião, são também essenciais para se evitarem “malware outbreaks”.

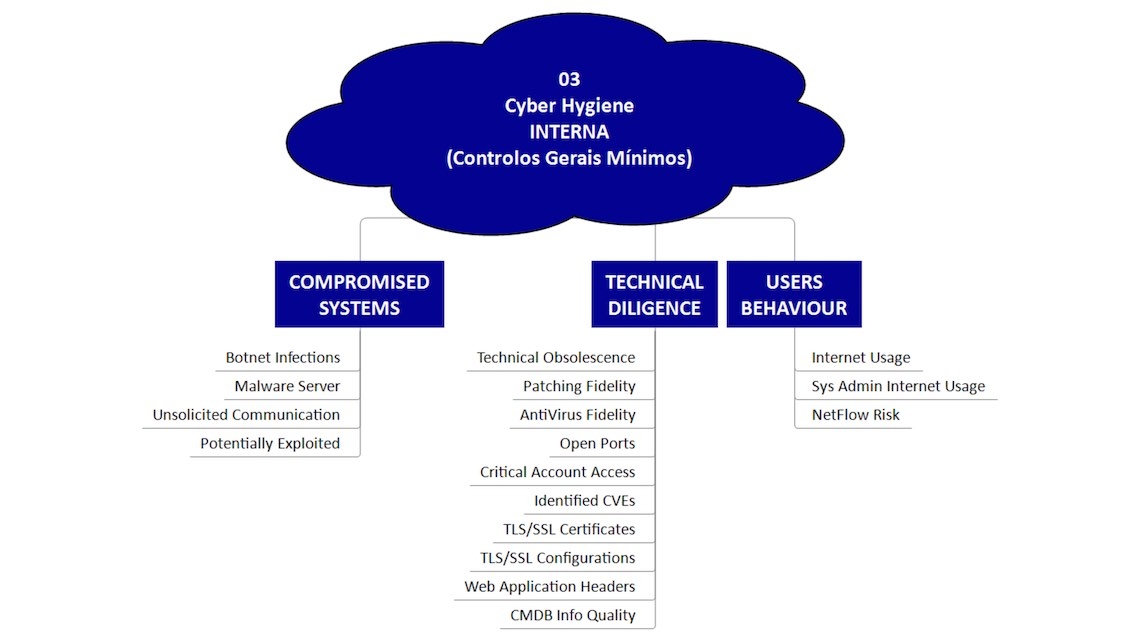

(3) CIBER HIGIENE INTERNA – Controlos mínimos

Na primeira parte do artigo abordámos a necessidade imperativa de garantir uma elevada CIBER HIGIENA INTERNA, ao nível das diferentes categorias de ativos ligados em rede: endpoints geridos e de terceiros, servidores, sistemas de bases de dados e de ficheiros, equipamentos de segurança (firewalls, detetores de intrusões, câmaras IP, sensores ambientais, …) e equipamentos de rede (routers, switches, …).

Referimos também a importância de se manter, para todos esses tipos de ativos, um elevado nível de eficácia na aplicação de patches de segurança, na atualização contínua dos sistemas anti-malware e, nos ambientes Microsoft, no controlo férreo da utilização do WMI e PowerShell. Mas há outros controlos que também devem ser perseguidos para se atingir um nível elevado de CIBER HIGIENE INTERNA essencial para se minimizarem riscos de propagação de malware dentro de uma rede corporativa. O diagrama acima lista os mais relevantes. Para além dos anteriormente referidos realçaria a importância de se controlarem todos os acessos a contas com direitos de administração, especialmente aquelas que permitam administrar domínios num ecossistema Microsoft. Se uma dessas contas for comprometida e as suas credenciais capturadas então uma grande parte da infraestrutura poderá ficar também comprometida.

(4) CIBER HIGIENE dos utilizadores

De acordo com um estudo da IBM, 95% dos incidentes de segurança envolvem alguma forma de falha humana, sendo a mais prevalente alguém clicar, por distração ou por ingenuidade, num anexo infetado ou num web link malicioso que leva ao carregamento e execução de um MALWARE DROPPER. Malware esse que poderá ter sido especificamente desenvolvido para uma organização alvo (e.g., ESPIONAGEM INDUSTRIAL) ou de carácter genérico (e.g., RANSOMWARE). PHISHING é o nome dado a este tipo de ataque tipicamente envolvendo emails dirigidos e com uma mensagem atrativa como engodo. Outra forma de contaminação comum é via DRIVE BY, i.e., pela simples visita a um Web Site, tipicamente temático, se houver interesse do atacante nesse setor específico, ou popular se o objetivo for agnóstico.

Mesmo organizações com bons níveis de CIBER HIGIENE EXTERNA e INTERNA estão potencialmente vulneráveis a ataques por ENGENHARIA SOCIAL (PHISHING, DRIVE BY, …) caso não tenham também um nível elevado de CIBER HIGIENE HUMANA essencial para que os seus utilizadores tenham, na sua relação com a tecnologia, os cuidados “salutares” necessários para evitarem cair em engodos ou visitar web sites perigosos. E a melhor forma de se treinarem colaboradores para saberem detetar ataques de PHISHING é pela prática, através de um serviço contínuo de treino ativo tal como ilustrado no diagrama à direita. Ataques simulados periódicos deverão ser executados cobrindo todos os utilizadores, mas não em simultâneo, e caso um utilizador caia no engodo simulado levá-lo a um módulo explicativo do que deveria ter sido detetado e porquê. E para uma CIBER GOVERNANÇA 360º este processo de melhoria contínua da CIBER HIGIENE dos UTILIZADORES tem de ter métricas que induzam essa melhoria contínua.

(5) Infraestruturas: diversificação e segmentação

Organizações excessivamente uniformes do ponto de vista tecnológico estão mais sujeitas a resultados catastróficos perante ataques ZERO-DAY. Se todos os PCs, laptops e servidores tiverem “X” como família de sistema operativo, um ataque auto replicável sobre uma vulnerabilidade ZERO-DAY em “X” porá em sério risco TODA a organização! Por isso deve-se garantir que funções críticas estão noutro sistema operativo (e.g., MIDDLEWARE, Sistemas de BACKUP, Servidores de BASES DE DADOS críticas, etc.). De igual forma, se numa organização todos os equipamentos de rede (ROUTERS e SWITCHES) forem de marca “Z”, um ataque ZERO-DAY sobre “Z” poderá também paralisar TODA a organização. Para além de se evitar uma homogeneidade tecnológica excessiva também se deverão evitar redes demasiado FLAT. Uma rede inteligentemente SEGMENTADA é, em princípio, muito menos permissiva à auto propagação de malware.

Mas não basta garantir bons inibidores…

Para além dos mecanismos atrás descritos de INIBIÇÃO de “malware outbreaks” deve também ser garantido um serviço de CYBER SECURITY OPERATIONS CENTER (Cyber SOC), interno ou externo, que seja eficaz na (05) DETEÇÃO e RESPOSTA RÁPIDA de ciber ataques e, muito em particular, das primeiras fases de um potencial “malware outbreak”. É claro que quanto mais competentes forem os 4 pilares INIBIDORES atrás descritos mais simples será implementar um CyberSOC eficaz. A propagação lateral deve ser detetada nas suas fases iniciais.

E um mecanismo de RED BUTTON, sobre a rede corporativa, deve ser implementado para cortar de imediato essa propagação assim que detetada. Infelizmente, mesmo com uma maturidade elevada em todos os pilares INIBIDORES e de DETEÇÃO e RESPOSTA RÁPIDA, um ataque ZERO-DAY poderá, mesmo assim, causar um impacto elevado. Por isso, e numa lógica normal de preservação da organização (DISASTER RECOVERY), deverá haver um cuidado muito especial relativamente aos sistemas de (06) BACKUP da organização, já que estes serão o último reduto nessa salvaguarda. Para uma doutrina adequada de ciber segurança é essencial garantir, mesmo como fim de linha, serviços de BACKUP comprovadamente confiáveis e baseados em tecnologias distintas da norma interna. A zona mais sacrossanta de um DATA CENTER deverá ser a dos seus BACKUPS. Por último, todos os pilares da doutrina aqui proposta têm de ser geridos de forma contínua, com base em métricas e indicadores objetivos e confiáveis. Só assim se poderá garantir uma verdadeira (01) GOVERNANÇA 360º da Ciber Segurança.

¹ http://blog.talosintelligence.com/2017/10/bad-rabbit.html; https://blog.avast.com/its-rabbit-season-badrabbit-ransomware-infects-airports-and-subways

² Um WIPER é um malware que tem como objetivo primário a destruição de informação num Sistema.

³ Ransomware top threat in 2017 cybercrime 'epidemic', EUROPOL – https://www.reuters.com/ article/legal-cyber-europol/europol-ransomware-top-threat-in-2017-cybercrime-epidemic-idUSKCN1C22C8

4 https://www.ibm.com/developerworks/library/se-cyberindex2014/

|