WannaCry e família… WannaCry e família…

Os ciberataques WannaCry de 12 de maio de 2017 e o NotPetya de 27 de junho são apenas dois exemplos do que se pode esperar no futuro próximo: ciberataques agressivos viabilizados pelo acesso a sofisticadas tecnologias de ciberespionagem alegadamente roubadas à NSA, indiscutivelmente a agência de espionagem digital mais poderosa do mundo. Tecnologias especialmente desenvolvidas para penetrar redes corporativas comuns, explorando múltiplas vulnerabilidades nelas existentes. Muitas provavelmente ainda desconhecidas do público e, por isso, ainda sem remediação

(zero-day).

O aumento da probabilidade de ocorrência deste novo tipo de ataques, simultaneamente sofisticados e agressivos e que podem efetivamente pôr em causa a sobrevivência operacional de uma organização, levam-nos a sugerir uma doutrina de cibersegurança que minimize a probabilidade de “malware outbreaks” serem viáveis. I.e.: mesmo que uma infeção ocorra, e sabemos que é impossível garantir ausência absoluta de infeções, conseguir que esta não evolua para uma pandemia.

Prevenir “Destructive Malware Outbreaks”

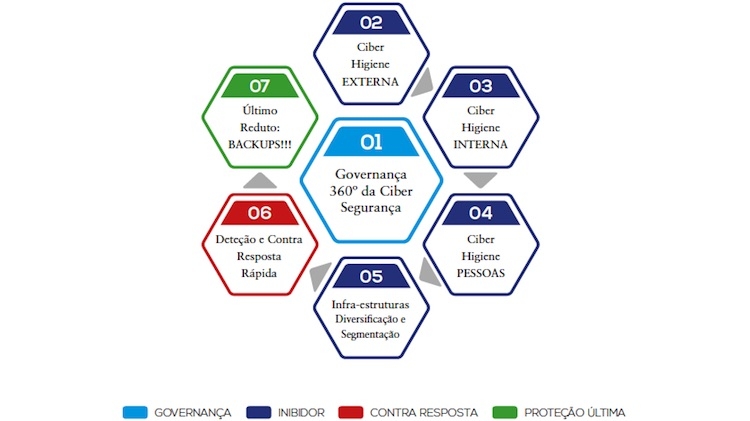

Para que uma organização minimize a probabilidade de um ataque agressivo de malware auto replicável conseguir obter resultados catastróficos, recomendamos uma doutrina de cibersegurança assente em seis pilares complementares, sob uma governança de topo e com responsabilidades operacionais inequívocas. Governança essa que deverá ser baseada em indicadores diários confiáveis, transparentes e que sejam parte integrante da avaliação do desempenho dos diferentes stakeholders: (1) Governança 360º da Cibersegurança.

Os seis pilares que, na nossa opinião, são essenciais controlar para se evitarem “malware outbreaks”, são:

- (2) Ciber higiene EXTERNA (ciber risco exposto à Internet);

- (3) Ciber higiene INTERNA (ciber risco das infraestruturas tecnológicas internas);

- (4) Ciber higiene de UTILIZADORES (ciber risco resultante de comportamentos de utilizadores face a, por exemplo, phishing, sites visitados, utilização de Torrent, …);

- (5) Diversificação e segmentação mínimas das arquiteturas tecnológicas para evitar uma excessiva uniformização sem barreiras, algo crítico para um ataque “zero-day”;

- (6) Existência de um serviço de Cyber Security Operations Center (Cyber SOC), interno ou externo, com capacidade efetiva de deteção de incidentes e de contra resposta rápida aos mesmos;

- (7) E, como último reduto, serviços de backup comprovadamente confiáveis e baseados em tecnologias distintas da norma interna.

Nesta parte I do artigo vamos apenas abordar em mais detalhe o pilar da Ciber Higiene Externa (2) e Interna (3). Os outros pilares serão endereçados num futuro artigo.

(2) Ciber higiene externa (2) Ciber higiene externa

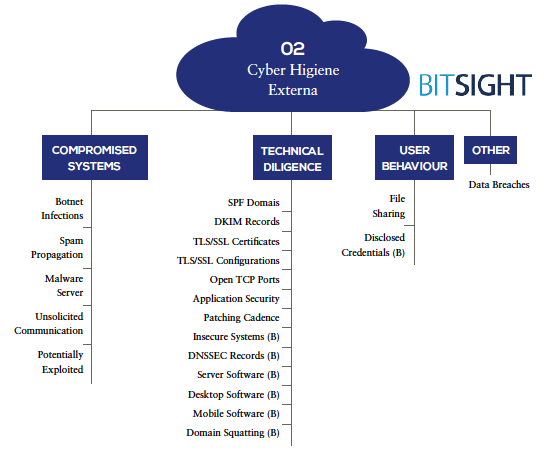

Uma forma de se medir, seguir e controlar o ciber risco de uma organização na sua exposição à Internet é recorrer aos serviços de rating da BitSight, parceira da PT Empresas. O seu sistema de rating (ciber higiene externa) é, na nossa opinião, uma condição necessária, mas não suficiente, para se evitarem malware outbreaks. Quanto menor for o ciber risco exposto à Internet, menor será a probabilidade de um ataque se materializar a partir do exterior sem ser através de um utilizador. Um rating abaixo de 740 é por nós considerado insuficiente - o objetivo deve ser manter um rating igual ou superior a 800. Infelizmente, a maioria das empresas ainda não conseguem estar nesse patamar.

Dados os ranges de IPs públicos e domínios afetos a uma organização, os sistemas de monitorização na Internet da BitSight permitem detetar sistemas comprometidos (Compromised Systems), más práticas ao nível da gestão da segurança (Technical Diligence), comportamentos indesejáveis de utilizadores (User Behavior) e “data breaches” já tornados públicos (ver diagrama acima).

A BitSight permite também, através do seu portal, na componente de forensics, fazer o “drill down” do rating até um IP específico eventualmente comprometido com um determinado malware. E toda esta informação é atualizada praticamente em tempo real alimentando também SITUATIONAL HEATMAPS disponíveis no Portal interno de segurança da PT (Pulso Gate), usado por todos os diferentes stakeholders, incluindo a governança de topo. Para além da componente BitSight, também recomendamos a adoção de um serviço de monitorização contínua da segurança de todos os websites e serviços expostos à Internet, acoplado a um serviço de ciberinteligência e integrado num Cyber Security Operations Center (Cyber SOC).

(3) Ciber higiene interna (3) Ciber higiene interna

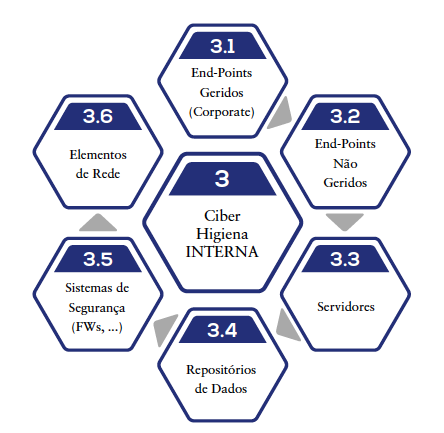

Adiar a aplicação de patches de segurança ou a atualização dos antivírus já não é praticável. De igual forma, manter expostos sistemas obsoletos e sem suporte já não aceitável. O risco é demasiado elevado! Tanto ao nível dos endpoints (geridos ou não geridos) como ao nível dos servidores, bases de dados, plataformas de segurança e elementos de rede, em função de uma análise de risco e não apenas em função do seu nível de exposição à Internet. O objetivo deverá ser sempre a plena aplicação dos patches de segurança, seguindo, aliás, as recomendações dos principais fabricantes.

Um dos principais desafios para a governança da cibersegurança será a inevitável adoção de processos e tecnologias de patching mais rápidos, mais ágeis e mais confiáveis. Para além da aplicação imediata dos patches críticos de segurança e de manter os antivírus sempre atualizados, deverá haver também um processo contínuo de descoberta, inventariação e resolução de vulnerabilidades em todos os endpoints, servidores, bases de dados e elementos de rede, incluindo a eliminação de serviços ou portas IP não necessárias (security hardening). E é obrigatório um controlo muito maior sobre a utilização de ferramentas de execução remota de serviços (e.g., WMI e PSExec) para evitar a sua utilização na propagação de malware, como foi o caso do NotPetya.

Sistemas relevantes para o negócio para os quais não seja possível garantir uma ciber higiene adequada deverão ser explicitamente protegidos. A decisão de não fazer o acima descrito, mesmo que temporariamente, terá de ter a aprovação da gestão de topo com base numa avaliação do risco.

(1) Internet Ransomware Worm – https://en.wikipedia.org/wiki/WannaCry_ransomware_attack

(2) Wiper NotPetya – https://securelist.com/expetrpetyanotpetya-is-a-wiper-not-ransomware/78902/

(3) https://en.wikipedia.org/wiki/Zero-day_(computing)

(4) Artigo do autor na revista INGENIUM da Ordem dos Engenheiros de Maio/Junho de 2017, com o título “Por uma nova doutrina de cibersegurança ao nível empresarial Proteção adicional contra ataques agressivos de malware”. https://www.scribd.com/document/355874264/159-ingenium- -portal-5246321135979d2b7849b9-pdf.

(5) https://www.bitsighttech.com/

(6) Para um exemplo de um SITUATIONAL HEATMAP relativo à ciber higiene externa de uma empresa “XPTO”, com 1.008 IPs públicos, “click” AQUI!

|