|

O mega ataque de ranwsonware está ainda em curso. Apesar de ter afetado sobretudo empresas com relações comerciais com a Urcrânia, a propagação teve dentro das multinacionais uma ajuda importante para chegar a muitas empresas longe do foco inicial e sem qualquer relação com este país.

O que importa saber:

- Não há registo até ao momento de infeções em empresas portuguesas. Infeção das redes em algumas subsidiárias de multinacionais em Portugal.

- Utiliza ficheiros abertos em Office com macros (vulnerabilidade CVE-2017-0199)

- Este ataque tem similaridades com o WannaCry e usa a mesma vulnerabilidade do SMBv1 pelo exploit EthernalBlue para propagação lateral

- Os fabricantes de cibersegurança ainda divergem sobre se este ataque é ou não um derivado do Petya 2016

- O malware encritpa todos o disco durante o reboot e não ficheiros individuais como o WannaCry

- Está barrado o e-mail de resgate num ISP alemão. Impossível efetuar pagamento.

- Suspeita de ter sido um ataque estratégico para paralisar a Ucrânia que depois se disseminou para outros países.

O filme do ataque

O ataque terá tido como primeiro alvo o Governo, bancos e empresas estratégicas na Ucrânia.

Face ao facto de novamente ser um ataque que teve pouco retorno financeiro para os cibercriminosos (10.000 $USD de acordo com a Check Point), existe a suspeita não confirmada que a motivação terá sido de ordem estratégica ou política e não simplesmente criminal. Esta possibilidade não está confirmada.

A lista de empresas ucranianas afetadas inclui a distribuidora nacional de eletricidade, que foi no passado alvo de um ataque que provocou o maior blackout que há registo na europa.

Existe uma possibilidade de que o início do ciberataque tenha tido lugar através de uma atualização de software para o programa de contabilidade denominado MeDoc, utilizado por um grande número de organizações ucranianas, ou que têm relação comercial com a Ucrânia, e a partir dessa infeção se tenha propagado por e-mail e lateralmente em redes empresariais e governamentais.

A confirmar esta possibilidade, a propagação foi feita por documentos contabilisticos legitimos enviados por e-mail e emitidos a partir desse software, o que torna irrelevante o comportamento dos colaboradores, porque a origem e conteúdo seriam legitimos.

A Ucrânia, que frequentemente acusa a Russia por infeções passadas que afetaram infraestruturas críticas, desta vez não o faz porque a própria Rosneft , o colosso russo do petróleo, é já um dos grandes lesados com interrupção parcial da produção.

Mas se o ataque original esteve neste país do leste europeu, a realidade é que alastrou globalmente a muitas empresas e instituições e com uma grande ajuda de empresas multinacionais que propagaram pela sua rede a filiais em outros países.

Em Portugal estão confirmadas duas situações, ambas filiais portuguesas de agências multinacionais nas áreas da comunicação e publicidade.

A BBC relata várias grandes empresas no Reino Unido afetadas, assim como em Espanha o Jornal ElPais relata que empresas de base multinacional foram as primeiras infetadas, caso dos laboratórios Merck.

O malware é do tipo anteriormente conhecido como Petya, o Petrwrap, e afeta sistemas operativos Windows em exclusivo. Segundo adiantou ainda a Cybersafe, este ransomware utiliza as mesas bases de movimentação lateral do WannaCry. No entanto, difere dos demais ataques de ransomware uma vez que ao invés de encriptar ficheiros indivualmente, rescreve o Master Boot e encripta a Master File Table, tornando o disco inoperável, explicou a Cybersafe.

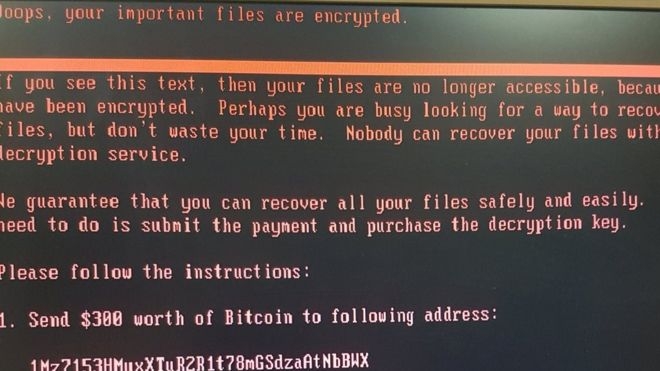

Esta imagem tem um autor improvável: o vice-primeiro-ministro ucraniano Pavlo Rozenk com o seu PC bloqueado e o pedido de resgate em Bitcoins

Sob o ponto de vista do benefício financeiro dos atacantes, este ataque é ainda mais intrigante que o WannaCry porque desde as 16:30h de terça-feira não é possível mesmo pagar os 300 $USD exigidos para a libertação dos discos.

A razão é que a forma de comunicação para informar do pagamento assim como para receber a chave de desencriptação é feita por um respeitável serviço independente de e-mail baseado em Berlim, a Posteo.de , que logo que soube que era a via de comunicação dos cibercriminosos encerrou a conta, como informa em comunicado:

"- Here are the facts that we can contribute to “PetrWrap/Petya”: Since midday it is no longer possible for the blackmailers to access the email account or send emails. Sending emails to the account is no longer possible either."

Nome de batismo

Ao contrário do ocorrido com WannaCry, este malware tem designações diferentes entre os providers de soluções de segurança, mas estas diferenças são essencialmente por motivos de comunicação das marcas e referem-se todos ao mesmo malware. Para a Check Point estamos perante uma variante do "Petya", para a Panda "GoldenEye/Petya", já a Kaspersky Lab designa da forma oposta: "NotPetya", por acreditar que não teve origem nesse malware, e pela mesma razão a Cisco designa por "Nyetya", sendo "nyet" a palavra russa para não (será que sabem algo mais ?) . Seja qual for o nome escolhido a ameaça é exatamente a mesma e os processos de defesa também.

Modus operandi

De acordo com especialistas, este malware está a usar as mesmas vulnerabilidades do WannaCry uma vez que muitas empresas não afetadas no anterior ataque ainda não atualizaram os patches da Microsoft.

De acordo com a empresa S21sec - “A inibição da infeção através de mensagens de correio-‐electrónico é possível pela aplicação de um patch (correção) disponibilizado pela Microsoft (CVE-‐2017-‐ 0199) em 11 de Abril de 2017. A inibição da propagação do malware é possível pela aplicação de um patch disponibilizada pela Microsoft (CVE-‐2017-‐0144) em Março de 2017. Organizações que tenham aplicado o segundo patch em larga escala verão apenas afectados os computadores onde os anexos de mensagens de correio-‐ electrónico supra-‐mencionadas sejam acedidos pelos utilizadores e o primeiro dos patches acima indicados não tenha sido aplicado.”

Os antivírus tradicionais não conseguiram detetar inicialmente o ataque, mas pelo menos dois fabricantes já estão a disponibilizar o update necessário que, porém, só será capaz de controlar o ponto de entrada da infecção.

A entrada do malware no "paciente zero" é feito por Office, na abertura de anexos incluídos nas mensagens de e-mail que usam uma vulnerabilidade crítica do Microsoft Office (CVE-‐2017-‐0199 Office RTF vulnerability) para fazer download do instalador do malware a partir da Internet e execução da propagação da infeção a toda a rede.

O original Petya foi pela primeira vez observado em março do ano passado e usa encriptação de dois níveis. No modo de operar em primeiro lugar faz um reboot ( de 10 a 60 minutos após a infeção) por uma prompt provocando um Blue Screen of Death (BSoD), e depois manipula o master boot record (MBR) durante o arranque, fechando todo o acesso ao disco.

De acordo com a Check Point, que confirma a similaridade do método de propagação lateral com o usado no WannaCry com a utilização de vulnerabilidade do SMB, adianta que de acordo com a sua análise preliminar, este malware usa o Loki Bot no roubo de credenciais. Para a Check Point de acordo com a ultima informação disponibilizada, este é um derivado do Petya 2016 ( informação divergente da Kaspersky Lab)

A Kaspersky Lab avança que 2 mil infeções foram já registas até às 16h de ontem pelo seu sistema de monitorização, com a Ucrânia, Russia, Polónia Itália, Reino Unido e Alemanha no topo do ranking.

Mas, de acordo com este fabircante, não se trata de uma variante do Petya mas de algo totalmente novo:

"-Este parece ser um ataque complexo que envolve vários vetores. Podemos confirmar que o exploit EternalBlue modificado está a ser utilizado para propagação, pelo menos dentro das redes corporativas."

Por essa razão este malware recebeu já o nome de NotPetya por parte deste fabricante.

A Kaspersky Lab, para além de recomendar as empresas atualizarem o Windows, divulga as seguintes recomendações:

- Confirmem que toda a proteção está ativada, tal como recomendado; que têm ativada a componente KSN/System Watcher

.

- Usem a funcionalidade AppLocker para desativar a execução de ficheiros com o nome perfc.dat”; assim como a funcionalidade PSExec da Sysinternals Suite.

Em Portugal várias empresas e instituições tomaram medidas preventivas, como é o caso dos Serviços Partilhados do Ministério da Saúde, que desligaram os serviços de e-mail e internet do SNS a partir das 18h30 de terça-feira por precaução, entretanto já retomados.

Atualizado às 15:00h de quarta-feira, dia 28

Texto compartilhado IT Channel e IT Insight

|